Grandes consejos de ciberseguridad para trabajadores remotos que utilizan su propia tecnología

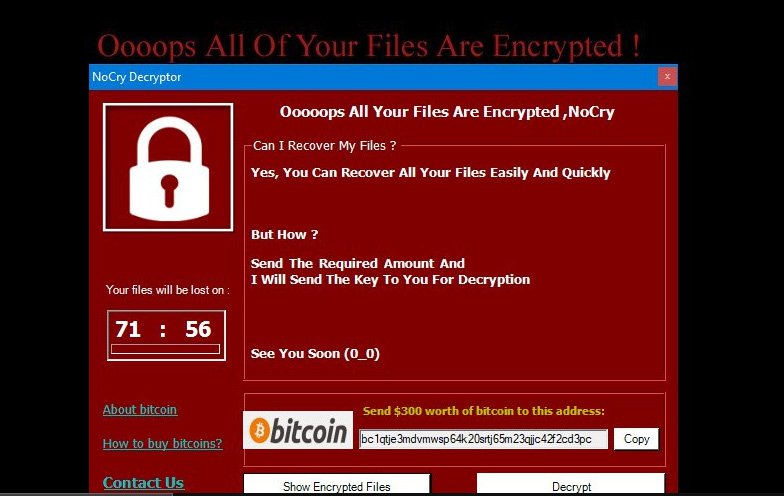

A medida que el número total de personas que trabajan desde casa ha aumentado drásticamente en los últimos dos años, también lo ha hecho el número de personas que utilizan toda su propia tecnología para sus trabajos. Si es un trabajador remoto que depende de su propia PC para realizar su trabajo, es posible que corra un mayor riesgo de sufrir algunas de las principales amenazas que están afectando a la …