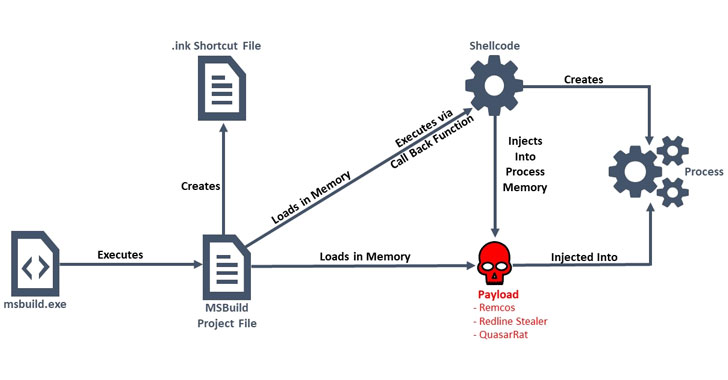

Los actores de amenazas están abusando de Microsoft Build Engine (MSBuild) para entregar sin archivos troyanos de acceso remoto y malware que roba contraseñas en sistemas Windows específicos.

Se dice que la campaña activa en curso surgió el mes pasado, dijeron el jueves investigadores de la firma de ciberseguridad Anomali , y agregaron que los archivos de compilación maliciosos venían incrustados con ejecutables codificados y shellcode que implementan puertas traseras , lo que permite a los adversarios tomar el control de las máquinas de las víctimas y robar información sensible.

MSBuild es una herramienta de compilación de código abierto para .NET y Visual Studio desarrollada por Microsoft que permite compilar código fuente, empaquetar, probar e implementar aplicaciones.

Al usar MSBuild para comprometer sin archivos una máquina, la idea es permanecer fuera del radar y frustrar la detección, ya que dicho malware hace uso de una aplicación legítima para cargar el código de ataque en la memoria, sin dejar rastros de infección en el sistema y dando a los atacantes un alto nivel de sigilo.

En el momento de redactar este documento, solo dos proveedores de seguridad marcan uno de los archivos .proj de MSBuild (» vwnfmo.lnk «) como malicioso, mientras que una segunda muestra (» 72214c84e2.proj «) cargada en VirusTotal el 18 de abril permanece sin ser detectada por ningún anti-malware. motor. Se encontró que la mayoría de las muestras analizadas por Anomali entregaban Remcos RAT, y algunas otras también entregaban Quasar RAT y RedLine Stealer .

Remcos (también conocido como software de control remoto y vigilancia), una vez instalado, otorga acceso completo al adversario remoto, sus características van desde capturar pulsaciones de teclas hasta ejecutar comandos arbitrarios y grabar micrófonos y cámaras web, mientras que Quasar es un RAT de código abierto basado en .NET. de keylogging, robo de contraseñas, entre otros. Redline Stealer, como su nombre lo indica, es un malware básico que recopila credenciales de navegadores, VPN y clientes de mensajería, además de robar contraseñas y billeteras asociadas con aplicaciones de criptomonedas.

«Los actores de amenazas detrás de esta campaña utilizaron la entrega sin archivos como una forma de eludir las medidas de seguridad, y los actores utilizan esta técnica para una variedad de objetivos y motivaciones», dijeron los investigadores de Anomali Tara Gould y Gage Mele. «Esta campaña destaca que la confianza en el software antivirus por sí sola es insuficiente para la defensa cibernética, y el uso de código legítimo para ocultar el malware de la tecnología antivirus es eficaz y crece exponencialmente».

Fuente : The hacker news